分布式拒绝服务攻击技术研究(附答辩)(含选题审批表,任务书,开题报告,中期检查表,毕业论文说明书8600字,答辩记录)

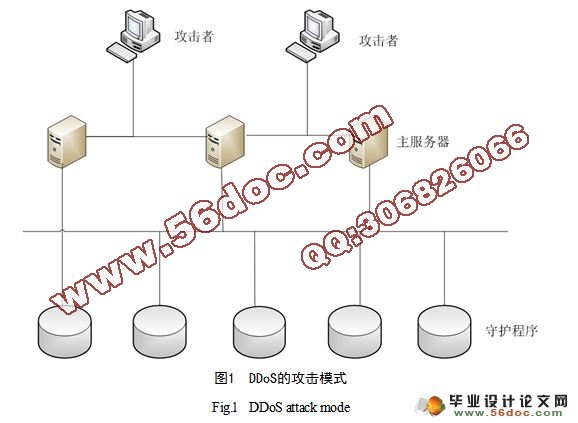

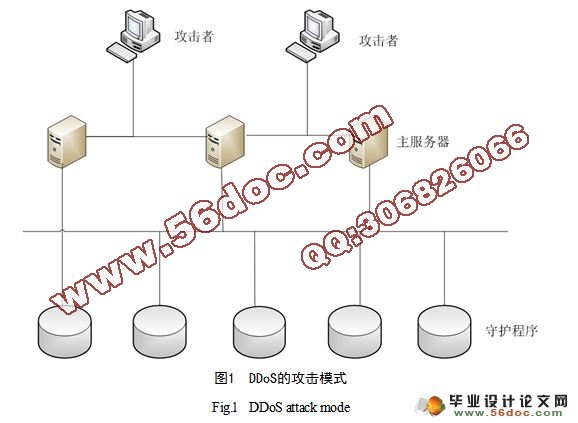

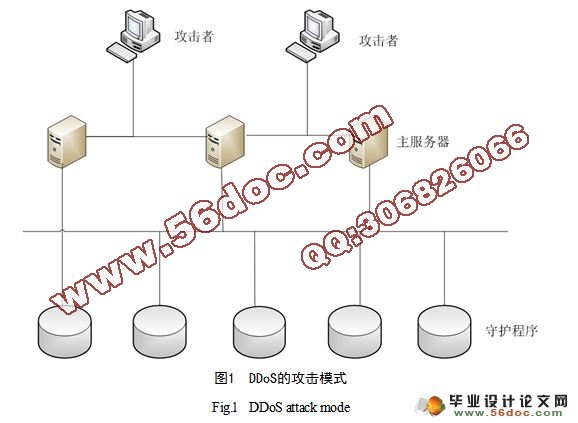

摘要:分布式拒绝服务(Distributed Denial of Service,DDoS)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力。首先,本文介绍了分布式拒绝服务攻击技术的概念。然后,基于分布式拒绝服务的工作原理,并针对Trinoo,TFN,Stacheldraht和TFN2k四种攻击工具,分别研究了攻击原理、攻击方式、攻击特点。最后,总结了分布式拒绝服务攻击技术的防范和预防措施。

关键词:DDoS;Trinoo;TFN;Stacheldraht;TFN2k

Research on the technologies of Distributed Denial of Service Attack Student: YANG Shao-cong

Abstract:Distributed Denial of Service (Distributed Denial of Service, DDoS) attacks that by means of Client/Server technology, the more computers together as an attack platform, to launch a DoS attack multiple targets or to increase exponentially denial of service attacks Power. First, this paper introduces a distributed denial of service attack technology concepts. Then, based on the working principle of a distributed denial of service, and for Trinoo, TFN, Stacheldraht and TFN2k four attack tools, respectively, the principle of the attack, attack, attack characteristics. Finally, the summary of the distributed denial of service attack prevention technology, and preventive measures.

Keywords:DDoS; Trinoo; TFN; Stacheldraht; TFN2k

研究目的

了解分布式拒绝服务攻击技术的方式、特点,归纳总结,提出对分布式拒绝服务攻击技术的防范方法。

研究内容

(1)分析当前分布式拒绝服务攻击技术的研究现状,发现问题,提出问题,解决问题;

(2)确定论文研究的技术支持;

(3)分析目前几种分布式拒绝服务攻击技术的特点,进行对比和比较;

(4)总结,发表自己对分布式拒绝服务攻击技术研究后的论点。

研究方法

(1)讨论法:同老师和同学进行讨论。

(2)文献资料法:就分布式拒绝服务攻击技术查阅国内外相关的相关资料和书籍。

(3)实践法:通过实践上网了解分布式拒绝服务攻击技术。

目 录

摘要 1

关键词 1

1 前言 2

2 分布式拒绝服务攻击概述 2

2.1 DDoS攻击分析 3

2.2 DDoS攻击特点 3

2.3 被DDoS攻击时的现象 3

2.4 DDoS攻击特性 4

3 分布式拒绝服务攻击的分类 4

3.1 基于ARP的攻击 5

3.2 基于ICMP的攻击 5

3.3 基于IP的攻击 5

3.4 基于UDP的攻击 5

3.5 基于TCP的攻击 5

3.6 基于应用层的攻击 5

4 分布式拒绝服务攻击技术工具 6

4.1 Trinoo工具 6

4.1.1 Trinoo 6

4.1.2 Trinoo攻击过程 7

4.1.3 目标主机 9

4.1.4 通讯端口 9

4.1.5 口令保护 10

4.1.6 主服务器命令 10

4.1.7 守护程序命令 11

4.1.8 工具特征 11

4.1.9 防御 12

4.1.10 缺陷及弱点 12

4.2 TFN工具 14

4.2.1 TFN(Tribe Flood Network) 14

4.2.2 攻击目标 15

4.2.3 通讯 15

4.2.4 口令保护 16

4.2.5 工具特征 16

4.3 Stacheldraht工具 16

4.3.1 Stacheldraht 16

4.3.2 攻击网络 17

4.3.3 通讯端口 17

4.3.4 命令 18

4.4 TFN2k工具 20

4.4.1 TFN2k(Tribe Flood Network 2000) 20

4.4.2 TFN2k的组成 20

4.4.3 TFN2K的技术内幕 20

4.4.4 预防 21

4.4.5 监测 22

4.4.6 响应 22

5 结论 22

参考文献 23

致 谢 25

|